マウスコンピューターでBitLockerが急に有効になっていたり、起動時に回復キーを求められたりすると、かなり焦りますよね。

Windows11だとデバイスの暗号化が絡むこともあって、「勝手に有効化?」「解除や無効ってしていいの?」みたいに不安が増えがちです。

この記事では、マウスコンピューターのBitLockerを軸に、回復キーの確認、解除(無効)、有効化、そしてTPM2.0やセキュアブート、BIOSやUEFI変更がトリガーになりやすい理由まで、あなたが落ち着いて判断できるように整理します。

Microsoftアカウントの有無や、Windows11のProとHomeの違いで手順が変わるポイントも多いので、ここを押さえておくと「起動しない」「回復キーがない」みたいな最悪の状況を避けやすくなります。

マウスコンピューターのBitLocker基礎

まずは「なぜ暗号化されるのか」「どの条件で自動的にオンになるのか」を押さえます。

ここが分かると、回復キーを求められた時も冷静に切り分けできますよ。

- Windows11で自動有効化

- ProとHomeの違い

- デバイスの暗号化とは

- TPMとセキュアブート確認

- BitLocker有効化の方法

Windows11で自動有効化

Windows11は、セキュリティを「最初から強めにしておく」方向にかなり寄っています。

なので、マウスコンピューターに限らず、最近のPCだとユーザーが意識しなくても暗号化が有効になりやすいんですよ。

特に購入直後の初期設定でMicrosoftアカウントを使ってサインインしたり、PC側がTPM2.0+セキュアブートなどの要件を満たしていると、バックグラウンドで暗号化が進むことがあります。

ここ、気になりますよね。

「自分でオンにした覚えがない」のに、ある日突然、起動時に回復キー画面が出る。

これ、暗号化自体は静かに進むのに、起動の構成が変わったと判断された瞬間に“防御反応”としてロックが強く出るからです。

たとえば、UEFI(いわゆるBIOS画面)の設定を触った、Windowsの大型アップデートが入った、ストレージ構成を変えた、起動順序を変えた、そんな「普通の作業」でもトリガーになります。

回復キー要求が出やすい“きっかけ”

「勝手にオンになった」よりも、「起動構成が変わった扱いになった」が原因のことが多いです。

| よくある作業 | なぜ反応しやすいか | 事前にやると安心なこと |

|---|---|---|

| BIOS/UEFI設定変更 | 起動時の検証条件が変わる | 回復キーの所在確認 |

| BIOS/UEFIアップデート | 起動環境の署名・状態が変わる | 保護の中断を検討 |

| Windows大型アップデート | ブートローダー周りが更新される | 回復キーをすぐ出せる状態 |

| SSD換装や増設 | ストレージ構成・起動経路が変化 | 復旧手順の準備 |

| セキュアブート設定変更 | 起動時の検証が変わる | 変更前に暗号化状態確認 |

私の感覚だと、特にノートPCは「持ち歩き前提=盗難リスクもある」ので、メーカー構成として暗号化と相性のいい設定になっていることが多いです。

つまり、あなたが何か“悪いこと”をしたから回復キーが出たわけじゃなくて、セキュリティがちゃんと働いているだけ、というケースが大半なんですよ。

ただし、暗号化はメリットと引き換えに「回復キーがないと詰む」要素もあります。

まだ問題が起きていない段階なら、今このタイミングで回復キーの保管先を確認しておくのが一番コスパいいです。

なお、Windowsの仕様や表示はアップデートで変わることがあります。

正確な情報は公式サイトをご確認ください。

ProとHomeの違い

BitLockerを語るうえで、Windows11のProとHomeの違いは避けて通れません。

というのも、同じ「暗号化」でも、表示される設定項目や管理のしやすさが変わるからです。

ざっくり言うと、ProはBitLocker管理が表に出やすく、Homeはデバイスの暗号化として“簡略化された入口”になりやすい、というイメージですね。

ここで大事なのは、Proだから安全・Homeだから危険、みたいな単純な話じゃないこと。

Homeでも条件がそろえば暗号化されますし、Proでもユーザーが何も設定していなくても暗号化されることがあります。

違いは主に、「コントロールのしやすさ」と「企業向け機能の有無」に寄ります。

ProとHomeのざっくり比較(目安)

| 項目 | Windows11 Pro | Windows11 Home |

|---|---|---|

| 管理UI | BitLocker管理が見つけやすい | デバイスの暗号化が中心 |

| 細かい設定 | 暗号化方式や対象の選択がしやすい | 表示・操作が限定的になりやすい |

| 回復キーの扱い | 保存の選択肢が多い傾向 | Microsoftアカウント連携に寄りやすい |

| 管理者向け機能 | 企業運用(管理・ポリシー)と相性◎ | 個人運用向け |

| USB暗号化 | BitLocker To Goが使えることが多い | 制限されやすい |

そして、検索で多い悩みが「自分のWindowsがProかHomeか分からない」です。

これは、設定の「システム」→「バージョン情報(詳細情報)」あたりで確認できます。

ここを確認しておくだけで、ネットの手順が自分に当てはまるかどうか判断しやすくなりますよ。

私がよくやる切り分けはこんな感じです。

- Proなら「BitLockerの管理」系の画面が見つかるか

- Homeなら「デバイスの暗号化」が設定内に出ているか

- どちらでも、回復キーの保管先を先に確認できるか

ただ、この比較はあくまで一般的な目安です。

Windowsの更新やメーカー構成で表示項目が変わることもあるので、正確な仕様は公式サイトをご確認ください。

デバイスの暗号化とは

Windows11 Homeでよく出てくる「デバイスの暗号化」は、ひとことで言うと日常向けに簡略化された暗号化です。

BitLockerの“部品”を使いつつ、ユーザーが細かい設定をしなくても、ある程度安全に使えるようにしてくれる仕組みなんですよ。

ただし、簡略化されているからといって、軽い機能ではありません。

暗号化されるということは、ドライブの中身が「鍵がないと読めない」状態になっているということ。

つまり、回復キーの存在が前提になります。

ここが分かっていないと、いざ回復キー画面が出た時に「何それ聞いてない…」となってしまいます。

デバイスの暗号化が有効になりやすい条件

目安としては、TPM2.0が使える、セキュアブートが有効、そして初期セットアップでMicrosoftアカウントを使った、みたいな条件が揃うと、暗号化が進みやすいです。

逆にローカルアカウント中心だったり、要件を満たしていないと自動ではオンになりにくいことがあります。

あなたが覚えておくべきポイント

- デバイスの暗号化でも回復キーが存在する

- 回復キーは“復旧の最後の鍵”になる

- OSや設定の変更で回復キー要求が出ることがある

今すぐできる「暗号化されてる?」の確認

Windowsの設定内に「デバイスの暗号化」が表示されていれば、オン・オフの状態が分かるケースがあります。

Proの場合はBitLocker管理側でドライブの状態が確認しやすいです。

表示場所は環境で微妙に違うことがあるので、「設定」から検索窓で“暗号化”や“BitLocker”を探すのもアリです。

暗号化はデータを守る反面、回復キーが分からないとデータに戻れないリスクがあります。

解除するかどうかを考える前に、まず回復キーの所在を確認しておくのがおすすめです。

なお、暗号化の仕様や要件はアップデートで変わる可能性があります。

正確な情報は公式サイトをご確認ください。

TPMとセキュアブート確認

BitLockerまわりのトラブルで、隠れた主役になりがちなのがTPM2.0とセキュアブートです。

ここ、ちょっと専門っぽく見えるんですが、考え方はシンプルで「起動時に“いつもの環境”かどうかをチェックする仕組み」だと思ってください。

いつもの環境ならOK、違うと判断されたら回復キーを要求して、安全側に倒す。

これが基本です。

TPM2.0って何をしてる?

TPMは、暗号化の鍵を安全に扱うための部品(または機能)です。

鍵をPCの中でも比較的安全な場所に置いて、簡単に抜かれないようにします。

だからこそ、BIOS/UEFI設定の変更や、特定の更新で「鍵の出し方がいつもと違う」と判定されると、回復キーが必要になります。

セキュアブートは“起動の改ざんチェック”

セキュアブートは、ざっくり言うと「起動に関わる部品が正しいか」をチェックします。

ここが変わると、BitLocker側が「改ざんの可能性がある」と見なして回復キー要求に繋がることがあります。

あなたが普通に設定変更しただけでも、仕組み上は“変化”なので反応することがある、という感じです。

確認の目安(できる範囲でOK)

- Windows側:Windowsセキュリティやシステム情報で状態を確認

- 必要に応じて:UEFI設定画面でTPMやSecure Bootの状態を確認

- 触る前後は:回復キーがすぐ取り出せる状態にする

私がよく言うのは、「BIOS/UEFIを触るなら、回復キーを“先に”確認」です。

ここをサボると、変更自体は成功したのに、次の起動で回復キー画面が出て詰む、みたいな事故が起きやすいんですよ。

TPMやセキュアブートの考え方をもう少し押さえたい場合は、私のサイト内だと以下が理解の助けになります。

TPMやセキュアブートの設定変更は、PCの起動やセキュリティに影響します。

やるなら公式情報を確認しつつ、判断が不安なら専門家に相談するのが安全です。

BitLocker有効化の方法

「自分の判断で暗号化をオンにしたい」場合、私が一番先に言いたいのは回復キーの保存先を確保してからやろう、ということです。

暗号化は“入れる”のは意外と簡単なんですが、“戻す”や“詰んだ時の復旧”は回復キーが命綱になります。

ここを準備しないまま進めると、後で本当に泣きます。

有効化の前にやっておくと安全な準備

- 重要データのバックアップ(念のためでOK)

- 回復キーの保管先を複数用意(クラウド+オフラインが無難)

- ノートPCならACアダプター接続で作業

- 時間に余裕があるタイミングで実行(復号/暗号化は時間が読めない)

Windows11 Proの目安

Proなら、スタートメニューでBitLockerを検索して管理画面を開き、システムドライブ(多くはCドライブ)で有効化ウィザードを進めます。

途中で回復キーの保存を求められます。

ここで「Microsoftアカウントに保存」だけに寄せると、いざという時にアカウントへ入れなくて困ることもあるので、印刷や別媒体(USBなど)も合わせて検討すると安心です。

Windows11 Homeの目安

設定の「プライバシーとセキュリティ」内にデバイスの暗号化が表示される環境なら、そこでオン・オフが可能なことがあります。

表示されない場合は、要件を満たしていないか、メーカー構成として管理UIが出ない構成の可能性があります。

焦ってレジストリや怪しいツールに走るより、まずは“できる範囲の確認”を丁寧にやるほうが結果的に早いです。

暗号化を“強くしすぎない”発想も大事

セキュリティは強いほど良い、とは限りません。

たとえば、仕事で持ち歩くなら暗号化はかなり有効ですが、自宅で据え置きで使い、物理的にも管理できているなら「暗号化の運用(回復キー管理)を負担に感じる」人もいます。

あなたの用途に合わせて、守るもの(データ)と手間(運用)をバランスさせるのが現実的かなと思います。

暗号化はPCのセキュリティを高めますが、運用ミス(回復キー不明など)でデータにアクセスできないリスクもあります。

最終的な判断は、公式情報をご確認のうえ、必要なら専門家に相談してください。

マウスコンピューターでBitLocker対処

ここからは「回復キーを求められて起動できない」「解除したい」「入力が通らない」など、困っている人向けの実践パートです。

状況別に、やるべき順番を整理します。

- 回復キーの確認方法

- 回復キーがない場合

- 回復キー入力できない時

- 無効化・解除の手順

- マウスコンピューターのBitLockerまとめ

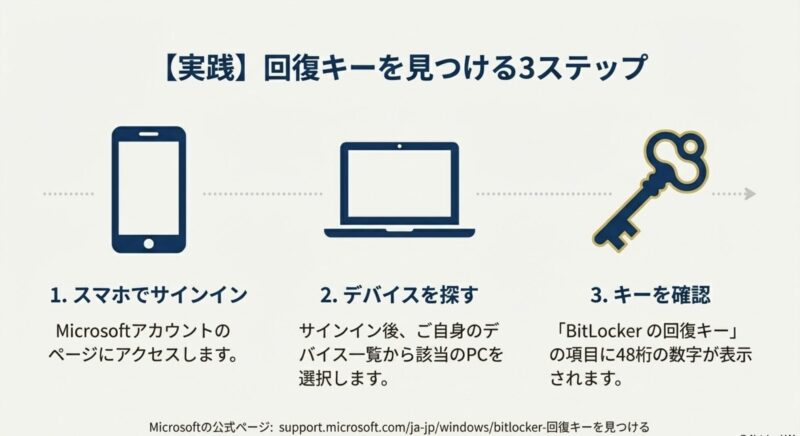

回復キーの確認方法

回復キーが必要になったら、まずは深呼吸です。

焦ると「それっぽいキー」を入れて沼ります。

ここで大事なのは、回復キーは“PCごと”や“ドライブごと”に管理されることがある、という点です。

つまり、他のPCの回復キーを見ていたり、別アカウントの回復キーを見ていると、当然通りません。

最初に当たりを付ける3つの質問

- 初期設定で使ったのは個人のMicrosoftアカウント?仕事/学校アカウント?

- 回復キー画面に表示されるキーIDと一致する回復キーはある?

- 印刷・USB保存・社内の台帳など、オフライン保管がある?

個人利用で一番多いのは、Microsoftアカウントに回復キーが紐づいているパターンです。

スマホでもいいので別端末でログインして、回復キー一覧から該当デバイスのものを探します。

仕事や学校のアカウントで運用されているPCだと、組織側(管理者)が回復キーを管理していることもあるので、その場合はIT担当に問い合わせるのが早いです。

そして、ここは一次情報に当たるのが安全です。

回復キーの探し方はMicrosoftの公式サポートが一番確実なので、該当ページも置いておきます。(出典:Microsoft サポート『BitLocker 回復キーを見つける』)

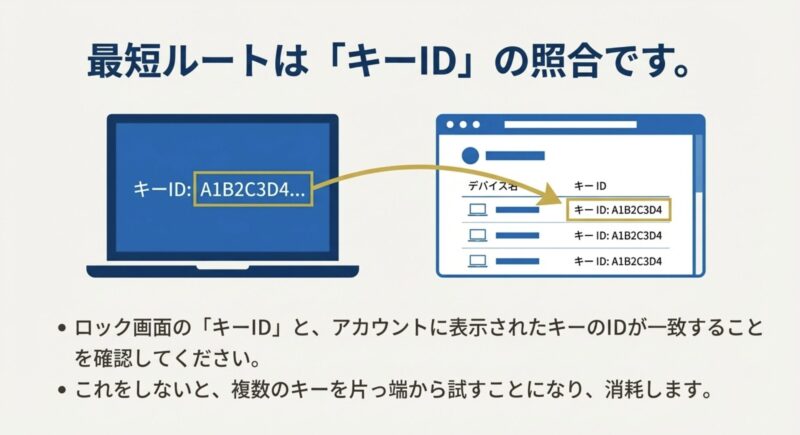

キーID照合が“最短ルート”

回復キー入力画面には、だいたいキーIDの一部が表示されます。

回復キーが複数ある人は、ここを見ずに48桁を片っ端から入れていくと、かなり消耗します。

キーIDで候補を絞ってから入力すると、成功率が一気に上がりますよ。

「メーカーに聞けば回復キーが出るのでは?」と思いがちですが、回復キーはユーザーや組織が管理する前提のことが多いです。

個人情報・セキュリティの観点でも、メーカーが勝手に出せる設計ではないケースが多いので、まずはアカウントや保管先の整理が先です。

もし「自分のアカウントが分からない」「ログインできない」など、本人確認やアカウント復旧が絡む場合は、無理に作業を進めず、公式の案内を確認しながら慎重に進めてください。

最終的な判断が不安なら、専門家に相談するのが安全かなと思います。

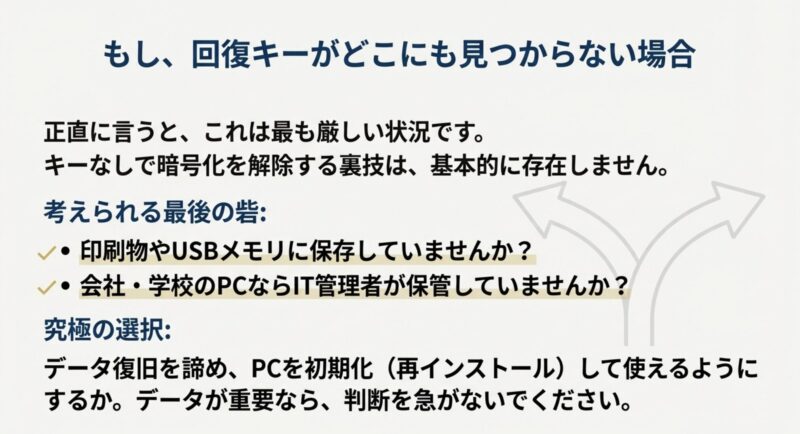

回復キーがない場合

回復キーが見つからない場合、正直ここが一番シビアです。

BitLockerの暗号化は強力なので、キーなしで解除する前提の裏技は基本的に期待しないほうがいいです。

むしろ、裏技っぽい話に引っかかって、怪しいソフトを入れて二次被害が起きるほうが怖いです。

ここ、気になりますよね。

まず“本当にない”のかを確認する

「ない」と思っていても、実際は「どのアカウントか分からない」「複数アカウントのどれか」「仕事/学校アカウント側にある」「紙で保管していた」みたいな“見落とし”が多いです。

なので、最初は次の順番で潰すのが現実的です。

- 初期設定で使ったMicrosoftアカウント候補を全部洗い出す(メールアドレスの心当たり)

- 仕事/学校アカウントの可能性があるならIT担当へ確認

- 印刷・USB・メモ帳・パスワード管理ツールなどオフライン保管を探す

- 家族や前所有者が設定した可能性があるなら、関係者に確認

Windowsが起動できるなら「今から守る」

もしWindowsが起動できる状態なら、次の事故を防ぐことに全振りしたほうがいいです。

具体的には、回復キーのバックアップを取り、どのアカウントに紐づいているかを確定させて、あなたが確実に取り出せる状態にしておきます。

起動できるなら、まだ主導権はあなたにあります。

回復キー画面で止まっているなら「優先順位」を決める

回復キー画面で止まっている場合は、選択肢がだいぶ絞られます。

現実的には「データ優先」か「PC復旧優先」かを決める場面です。

データ優先なら、回復キーの捜索に時間を使う価値があります。

復旧優先なら、初期化(再インストール)でPCを使える状態に戻せる可能性はありますが、暗号化されたデータは失われる前提になります。

データの価値が高い場合は、最終的な判断を急がないでください。

正確な情報は公式サイトをご確認のうえ、必要なら専門家(メーカーサポートや信頼できる事業者)に相談するのが安全です。

なお、私は「急いで初期化」よりも、「回復キーの取りこぼしが本当にないか」を一回丁寧にやる派です。

後から「実は別アカウントにあった…」がいちばん辛いので、ここだけは落ち着いていきましょう。

回復キー入力できない時

「キーはあるのに通らない」ケース、意外と多いです。

ここ、ほんとに気になりますよね。回復キーは48桁の数字なので、途中で一文字でも違うと当然通りません。

しかも、画面入力ってコピペができない場面も多くて、手打ちになることがある。

これが地味にしんどいです。

まずは“別のキーを見ている”可能性を疑う

私は最初にここを疑います。

回復キーが複数登録されていると、近い見た目のキーが並びます。

ここで大事なのがキーIDです。

回復キー画面に表示されているキーIDと、保管先で表示されるキーIDを照合して、該当する回復キーだけを入力します。

これだけで解決することが多いです。

私がよく見る“つまずきポイント”

- 別PCの回復キーを見ている(デバイス名・キーID違い)

- 数字の打ち間違い(48桁、グループ区切りの勘違い)

- テンキーの入力モードやキーボード配列の誤解

- 複数アカウントのうち、別アカウントに紐づいている

入力ミスを減らす“地味だけど効く”コツ

回復キーは、6桁区切りで入力する場面が多いです。

私は、紙に書き写すより「別端末で表示→画面を見ながら6桁ずつ声に出して入力」みたいなやり方をします。

恥ずかしく感じるかもですが、ミスが減ります。

あと、テンキーがあるならテンキー入力は速い反面、NumLockや配列の勘違いがあるので、通らない時はいったん上段の数字キーでゆっくり入れるのもおすすめです。

それでも通らない時の“次の一手”

それでも通らない場合は、キーそのものが違う(別デバイス・別アカウント)か、組織管理(仕事/学校)で別の保管先にある可能性が上がります。

ここで無限に入力を繰り返すより、キーIDの照合に戻って候補を絞り直すほうが早いです。

どうしても判断がつかない場合は、公式情報を確認しつつ、必要なら専門家へ相談してください。

無効化・解除の手順

BitLockerを無効化(解除)するのは可能ですが、やるなら手順よりも先にデメリットを理解しておきたいです。

暗号化を解除すると、紛失や盗難時にデータ保護が弱くなります。

つまり、便利さ(トラブル回避)と安全性(盗難対策)のトレードオフです。

あなたの使い方次第で正解が変わるので、ここは「自分の運用に合うか」で判断するのがいいかなと思います。

解除前にやっておくこと

- 回復キーのバックアップを確保する

- 重要データのバックアップを取る(念のため)

- 解除中は電源断しない前提で時間を確保する

- ノートPCはACアダプター接続

“無効化”と“保護の中断”は別物

ここ、地味に重要です。無効化(解除)は、暗号化を解いてしまうこと。

対して「保護の中断(サスペンド)」は、暗号化は維持したまま、特定の作業(たとえばBIOS/UEFI更新)で回復キー要求が出にくいように一時的に挙動を変えるイメージです。

もしあなたの目的が「BIOS更新の前に回復キー要求を避けたい」なら、解除ではなく中断が合うケースもあります。

解除の目安(Pro/Home)

ProならBitLockerの管理画面から対象ドライブで無効化を実行し、復号が完了するまで待ちます。

Homeならデバイスの暗号化のトグルがある場合、オフにすることで復号が進むことがあります。

復号が完了するまでの時間は容量・SSDの性能・PC負荷で変わるので、あくまで一般的な目安ですが「すぐ終わらない」ことも多いです。

復号(解除)中の電源断は避けたいです。

必ずACアダプター接続で、スリープや休止状態もなるべく入らないようにして、時間に余裕があるタイミングで進めてください。

BIOS/UEFI作業があるなら事前準備を

BIOS/UEFI周りの作業(更新や設定変更)を予定しているなら、BitLockerが絡んで回復キー要求が出ることがあります。

私は、作業前に「暗号化状態の確認」「回復キーの確保」「必要なら保護の中断」をチェックリスト化してから触ることが多いです。

マウスコンピューターのBIOSアップデートを扱った記事もあるので、事前準備の参考にしてください。

セキュリティ設定は人によって正解が変わります。

正確な情報は公式サイトをご確認のうえ、最終的な判断は専門家にご相談ください。

マウスコンピューターのBitLockerまとめ

最後にまとめです。

マウスコンピューターのBitLockerは、Windows11世代だと「いつの間にか暗号化がオン」になりやすく、TPM2.0やセキュアブート、BIOS/UEFI変更、アップデートがきっかけで回復キー要求が出ることがあります。

ここで大事なのは、BitLocker自体が悪者というより、セキュリティが働いた結果として“回復キーが必要になった”という捉え方です。

結局いちばん大事なのは、回復キーの所在です。

- 暗号化がオンなら、回復キーを先に確保する

- 入力を求められたら、キーIDとデバイスを照合して落ち着いて入力

- 回復キーがない場合は、データ優先か復旧優先かを判断する

- 解除するなら、セキュリティ低下と復号中のリスクを理解して実施

私のおすすめの“事故防止ルーティン”

私が普段おすすめしているのは、次の3つです。

どれも地味ですが、これだけでトラブル率が下がります。

- BIOS/UEFIを触る前に、回復キーの保管先を確認

- Windows大型アップデート前後は、暗号化状態を軽くチェック

- アカウントを複数使う人は、どのアカウントに紐づいているかメモ

Windowsアップデート絡みでBitLockerが話題になることもあるので、トラブルが起きた直後ならアップデート情報も一度チェックすると状況整理がしやすいです。

環境差も大きい分野なので、正確な情報は公式サイトをご確認ください。データの価値が高い・判断が怖い場合は、最終的な判断を専門家に相談するのがいちばん安全かなと思います。